Les malwares passent à l'âge du furtif

Les malwares passent à l'âge du furtifEt les PC zombies prolifèrent, mais tout n'est pas noir d'après un rapport de sécurité de Microsoft

A l'occasion de la publication du rapport de Microsoft sur la sécurité du Net (le SIR), Bernard Ourghanlian, Directeur technique et Sécurité de Microsoft France, a une bonne et une mauvaise nouvelle.

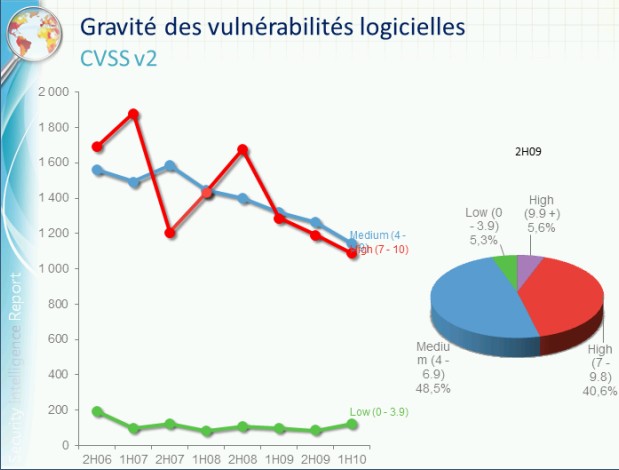

La bonne ? Le nombre de vulnérabilités divulguées est en baisse. Avec une conséquence notable, le nombre de données dérobées aurait lui aussi baissé de 40 % en un an. Elles seraient aujourd'hui principalement le fruit de vol de matériel.

D'après le rapport, qui s'appuie sur les retours des solutions de sécurité de Microsoft (Forefront, etc.), l'explication de cette amélioration vient des mises à jour qui sont de plus en plus automatisées (via Microsoft Update par exemple).

Autre explication de cette tendant à l'amélioration, le passage à Windows 7 qui se poursuit. Or, « Windows 7 est plus résistant ». Pour preuve, le SIR compte 2 à 5 fois plus de machines infectées sous XP et Vista que sous Windows 7.

Cependant « 6,5 % des vulnérabilités viennent des produits Microsoft, contre 5,3% lors sur la première moitié de 2009 ». Un taux en progression, mais qui serait également une conséquence de cette bonne nouvelle. A savoir que les éditeurs tiers prennent de plus en plus en compte la sécurité. Et que ce taux se calcule donc sur un total plus faible de failles.

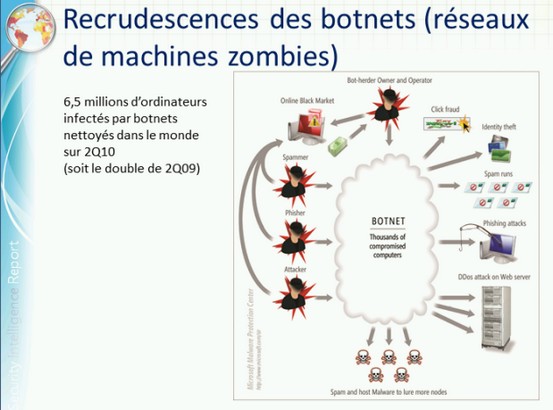

Mais les nouvelles ne sont pas toutes bonnes. Si les vulnérabilités baissent, les botnets, eux, prolifèrent.

Résultat, les réseaux de machines zombies se multiplient. Le cybercrime affectionnerait particulièrement ces « bots ». Ils sont en effet le vecteur idéal pour d'autres attaques (virus, Trojan), attaques plus personnalisées qui ont chacune des objectifs différents (vol de numéros de cartes bleues, spam, etc.). Mais un point commun, donc, être véhiculées par un réseau de botnets.

Une large partie du SIR est d'ailleurs consacrée à l'analyse de ces codes malicieux (comment sont-ils envoyés, le type de protocole, etc.). Des logiciels malfaisants qui sont, par ailleurs, de plus en plus complexes.

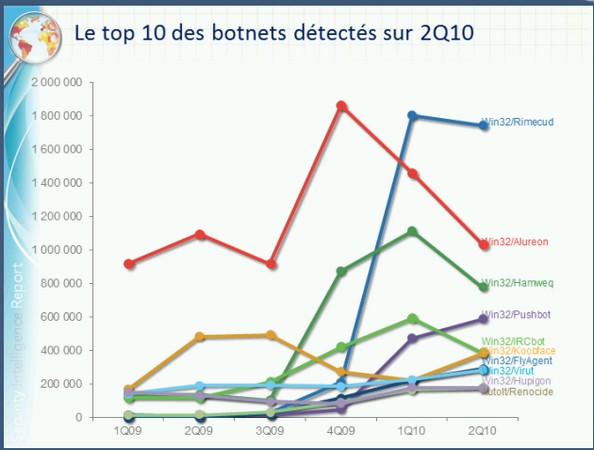

Alureon, actuellement le deuxième botnet le plus diffusé, est par exemple très difficile à éradiquer. Car très difficile à repérer. Un malware furtif en quelque sorte.

« Pour l'utilisateur lambda, ou même pour un bon professionnel, il est impossible de le repérer », explique Bernard Ourghanlian à Développez. Alureon s'attaque en effet « aux structures du noyau pour modifier la liste des taches ». Conséquence, il n’apparaît pas dans la liste des processus du gestionnaire de tâches. « Mais cela ne veut pas dire qu'il n'agit pas. En fait pour le repérer et l'éradiquer, il faut utiliser le Kernel Debugger ». Une méthode que « Madame Michu » n'est pas prête d'appliquer...

En amont, « une collaboration entre éditeurs, FAI, universitaire et registrars est nécessaire pour lutter contre ce nouveau type de menace ». Sans oublier, bien sûr, les autorités politiques et judiciaires. En France, Signal Spam agit par exemple en partenariat avec les Forces de l'Ordre.

Mais pour être efficace, la lutte contre ces réseaux très organisés doit se faire au niveau international. Et « il est plus difficile dans certains pays de collaborer... Comme en Chine, par exemple », regrette l'expert.

Coté utilisateur, Bernard Ourghanlian conseille « encore et toujours » d'appliquer les règles de base : un antivirus, tenir à jour son OS et ses applications (dont l'antivirus), avoir un pare-feu... et faire l'éducation des utilisateurs.

« Il y a un an, 60% des machines étaient encore sans protection active ». De quoi pousser à interdire l'accès au Web à certains internautes, proposition d'un autre expert de Microsoft faite la semaine dernière dans un rapport intitulé « Collective Defense Applying Health mMdel to the Internet » ?

« La métaphore sur la santé publique a des avantages », explique Bernard Ourghanlian pour défendre son collègue, très critiqué après cette proposition. « Déjà elle parle aux gens. Même si elle a bien sûr des limites ».

Mais pour lui, l'idée serait plus de s'inspirer du permis de conduire : « le plus important c'est la formation. Combien de professionnels sont protégés dans leurs entreprises et font de grosses bêtises chez eux ? Et combien de personnes du 3ème ages savent protéger leurs ordinateurs ? ».

Autant de cibles rêvées pour les botnets. Deux exemples parmi tant d'autres « d'usagers qui mettent en péril la sécurité des autres usagers ».

Autant de casse-têtes, surtout, pour les éditeurs qui font une course perpétuelle contre les nouvelles menaces.

Mais « ce n'est pas du tout un combat perdu ».

Mais certainement pas un combat gagné non plus.

Télécharger le SIR (Microsoft Security Intelligence Report)

Télécharger le SIR (Microsoft Security Intelligence Report)Source : Interview Développez

Vous avez lu gratuitement 128 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.