39 % de tous les serveurs du jeu en ligne Counter-Strike infectaient les joueurs

39 % de tous les serveurs du jeu en ligne Counter-Strike infectaient les joueursselon des experts de la firme de sécurité Dr. Web

De nos jours, les plate-formes de jeu en ligne sont très appréciées des joueurs et de plus en plus de personnes s'y intéressent. Seulement, comme tout ce qui touche à la technologie, le risque zéro n'existe pas et il n'est donc pas exclu que l'on puisse être victime d'une attaque d'un pirate. Counter Strike est justement l'un de ces jeu en ligne. En fait, il s'agit d'un jeu de tir à la première personne, basé sur le principe du jeu en équipe.

Le jeu, en version 1.6 depuis septembre 2003, a connu depuis sa sortie officielle le 8 novembre 2000 un important succès si bien qu'en début 2010, il était encore le jeu de tir à la première personne le plus joué en ligne. Seulement, mauvaise nouvelle pour les joueurs de ce célèbre jeu : selon des experts de la firme de sécurité Dr. Web, 39 % des serveurs de jeux Counter-Strike 1.6 existants en ligne seraient malveillants. C'est assez préoccupant surtout lorsqu'on sait qu'environ 20000 joueurs utilisent des clients (applications clientes) officiels de ce jeu.

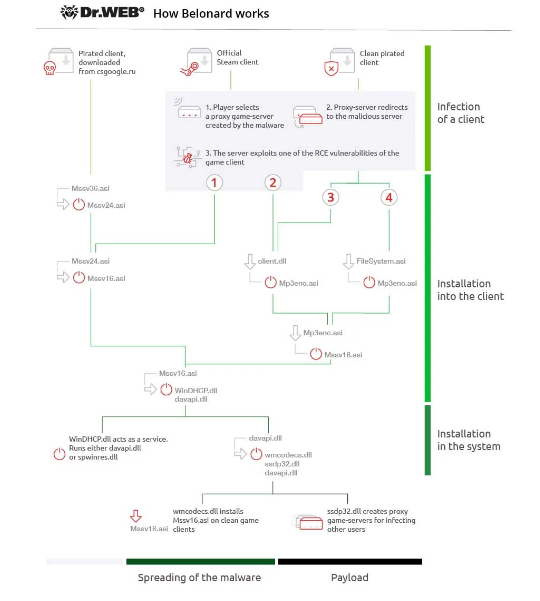

L'auteur de la menace, connu sous l'alias Belonard a configuré des serveurs dans le but de pirater les ordinateurs des joueurs du monde entier en exploitant les vulnérabilités du logiciel client du jeu. Afin de commettre ce forfait, il a utilisé des clients pré-infectés et a exploité des vulnérabilités d'exécution de commandes à distance dans des clients non infectés, ce qui lui a permis d'installer son cheval de Troie simplement lorsqu'un joueur visite un serveur malveillant.

Fonctionnement du cheval de Troie

Une fois configuré dans le système, le cheval de Troie remplace la liste des serveurs de jeux disponibles dans le client de jeu et crée des proxies sur l'ordinateur infecté afin que ce dernier le propage. En sélectionnant l'un de ces proxies, le joueur est redirigé vers un serveur malveillant qui infecte son ordinateur par le nouveau cheval de Troie. Ce cheval de Troie comprend 11 composants et fonctionne selon différents scénarios, en fonction du client du jeu. Si le client officiel est utilisé, le cheval de Troie infecte le périphérique à l'aide d'une vulnérabilité RCE, exploitée par le serveur malveillant, puis s'établit dans le système.

Un client piraté est infecté de la même manière. Si un utilisateur télécharge un client infecté depuis le site web du propriétaire du serveur malveillant, la persistance du cheval de Troie dans le système est assurée après le premier lancement du jeu. Le client téléchargé sur le site web du développeur du cheval de Troie est déjà infecté (le nom du fichier est Mssv36.asi), mais le cheval de Troie s’installe dans le système différemment des versions propres des clients du jeu.

En gros, voici le déroulement de l'infection : un joueur lance le client Steam officiel et sélectionne un serveur de jeux. Lors de la connexion à un serveur malveillant, ce dernier exploite une vulnérabilité RCE en téléchargeant l'une des bibliothèques malveillantes sur le périphérique de la victime. En fonction du type de vulnérabilité, l'une des deux bibliothèques sera téléchargée et exécutée : client.dll (Trojan.Belonard.1) ou Mssv24.asi (Trojan.Belonard.5). Une fois sur le périphérique de la victime, Trojan.Belonard.1 supprime tous les fichiers .dat situés dans le même répertoire que le fichier de processus de la bibliothèque. Après cela, la bibliothèque malveillante se connecte au serveur de commandes et de contrôle et lui envoie une demande chiffrée pour télécharger le fichier Mp3enc.asi (Trojan.Belonard.2). Le serveur envoie ensuite le fichier chiffré en réponse.

Dr. Web a pu fermer les domaines utilisés par le cheval de Troie pour rediriger les joueurs vers de faux serveurs de jeux, ce qui aura pour effet d'empêcher que d'autres joueurs ne soient infectés. Pour le moment, étant donné, que la vulnérabilité du client du jeu n'est toujours pas résolue, la menace n'est donc pas écartée et il n'est pas exclu que d'autres techniques soient utilisées pour exploiter cette vulnérabilité à mauvais escient.

Source : Dr. Web

Et vous ?

Qu'en pensez-vous ?

Qu'en pensez-vous ? Quelles solutions proposeriez-vous face à cette situation ?

Quelles solutions proposeriez-vous face à cette situation ?Voir aussi :

Le malware Nigelthorn infecte plus de 100 000 utilisateurs à travers des copies d'extensions depuis le Chrome Web Store

Le malware Nigelthorn infecte plus de 100 000 utilisateurs à travers des copies d'extensions depuis le Chrome Web Store Des joueurs de Fortnite, ayant installé un cheat, infectés par un malware qui installe un certificat racine auto-signé pour des MiM sur HTTPS

Des joueurs de Fortnite, ayant installé un cheat, infectés par un malware qui installe un certificat racine auto-signé pour des MiM sur HTTPS Des milliers de sites WordPress infectés redirigent les visiteurs vers des pages d'escroquerie au faux support technique

Des milliers de sites WordPress infectés redirigent les visiteurs vers des pages d'escroquerie au faux support technique

Vous avez lu gratuitement 4 287 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.