Dans un rapport publié hier, Coveware, l’entreprise spécialisée en cybersécurité et basée à Norwalk aux États-Unis révèle que le montant moyen payé pour une rançon a diminué de 34 %, passant de 233 817 dollars au troisième trimestre 2020 à 154 108 dollars. Le paiement médian au quatrième trimestre a également diminué, passant de 110 532 dollars à 49 450 dollars, soit une réduction de 55 %. Coveware attribue la forte baisse observée sur les montants moyens des rançons versées au fait qu'un plus grand nombre de victimes d'attaques par vol de données ont choisi de ne pas payer de rançon.

Dans un rapport publié hier, Coveware, l’entreprise spécialisée en cybersécurité et basée à Norwalk aux États-Unis révèle que le montant moyen payé pour une rançon a diminué de 34 %, passant de 233 817 dollars au troisième trimestre 2020 à 154 108 dollars. Le paiement médian au quatrième trimestre a également diminué, passant de 110 532 dollars à 49 450 dollars, soit une réduction de 55 %. Coveware attribue la forte baisse observée sur les montants moyens des rançons versées au fait qu'un plus grand nombre de victimes d'attaques par vol de données ont choisi de ne pas payer de rançon.Paiements de rançon par trimestre

En octobre de l’année dernière, le Département du Trésor américain avait invité les entreprises à ne pas verser de rançon aux cybercriminels. L’institution américaine avait ainsi averti les organisations qui versent des rançons qu'elles risquaient de violer les sanctions économiques imposées par le gouvernement contre les groupes cybercriminels. L'avis qui selon certains placerait les victimes, leurs assureurs et les prestataires de services de réponse aux incidents dans une situation difficile, où ce type d'attaque pourrait coûter beaucoup plus cher et prendre beaucoup plus de temps à se rétablir, a aujourd’hui le potentiel de perturber le modèle de monétisation des rançons.

« Le Département du Trésor américain peut imposer des sanctions civiles pour des violations basées sur la responsabilité stricte, ce qui signifie qu'une personne soumise à la juridiction américaine peut être tenue civilement responsable même si elle ne savait pas ou n'avait pas de raison de savoir qu'elle effectuait une transaction avec une organisation qui est interdite par les lois et règlements sur les sanctions administrées par le Département du Trésor américain », avait déclaré le département du trésor dans l'avis. « Faciliter le paiement d'une rançon exigée à la suite d'activités cybernétiques malveillantes peut permettre aux cybercriminels et à tout le réseau en lien avec les sanctions de profiter et de faire progresser leurs objectifs malveillants », a ajouté l’organisation.

Dans son rapport, Coveware indique que l'intérêt de payer des cybercriminels pour empêcher la diffusion de données volées présente de faibles résultats après une évaluation du rapport risque/récompense. « De plus en plus d'entreprises étant victimes de ces attaques, elles sont plus nombreuses à avoir la possibilité d'envisager les compromis de manière constructive et à choisir de ne pas payer », indique l’entreprise.

Pour Coveware, comme pour beaucoup d’autres d’ailleurs, attaquer l'économie de la cyberextorsion sous de multiples angles est le meilleur moyen de réduire le volume des attaques. Lorsque moins d'entreprises paient, quelle qu'en soit la raison, cela a un impact à long terme. S'il est redoublé au fil du temps, cela peut entraîner une différence importante dans le volume des attaques.

Le rapport indique que le pourcentage d'attaques impliquant la menace de divulguer des données volées a augmenté de 20 %. Il est passé de 50 % au troisième trimestre à 70 % au quatrième trimestre. Cependant, malgré cette hausse, on peut observer que les entreprises sont de moins en moins nombreuses à céder aux intimidations des cybercriminels. Contrairement au troisième trimestre où, 74,8 % des entreprises menacées par une fuite de données ont choisi de payer, seules 59,6 % ont cédé aux menaces des cybercriminels au quatrième trimestre.

Comme présenté sur l’image ci-dessous, 16 variantes constituent désormais le top 10 des rançongiciels les plus courants. Toutefois, avec l'évolution de "Ransomware as a Service" (RaaS), différents types d'opérations RaaS ont évolué pour cibler des segments spécifiques d’une entreprise.

Caractéristiques des opérations de "Ransomware as a Service"

Le "Ransomware as a Service" est conçu pour faire évoluer les attaques autour d'un développeur qui contrôle le code sous-jacent de la charge utile du rançongiciel et l'accès aux clés de déchiffrement. Après avoir observé plusieurs milliers de cas de rançon, Coveware classe les variantes en trois groupes distincts en fonction des caractéristiques du groupe qui distribue la variante.

Loups solitaires

Selon Coveware, ces groupes n'ont pas un modèle basé sur l'affiliation. Il utilise un logiciel commercial de chiffrement de disque complet et un programme qui leur sert de demande de rançon aux victimes.

Le chiffrement est effectué à l'aide d'un logiciel de chiffrement disponible dans le commerce. Les groupes sont composés d'un à trois individus qui ont des spécialités différentes. Les membres de ces groupes sont susceptibles d'avoir un emploi régulier et effectuent leurs attaques pour obtenir un revenu supplémentaire.

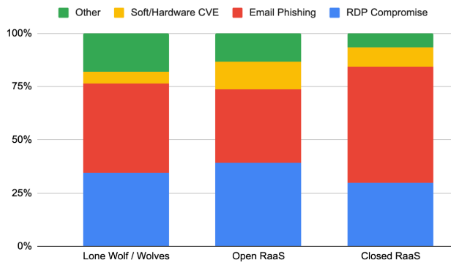

Ransomware as a Service : principaux vecteurs d'attaque

RaaS ouvert

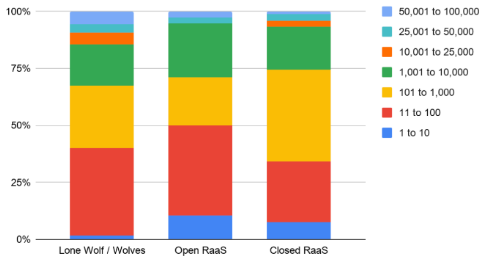

Les opérations RaaS ouvertes sollicitent ouvertement tous les cybercriminels potentiels qui veulent utiliser cette variante. Les distributeurs de RaaS ouverts se situent dans la partie inférieure du spectre de la sophistication et leurs profils d'attaque en sont le reflet. Ils sont beaucoup plus susceptibles de cibler les petites entreprises, 71 % des attaques ayant lieu contre des victimes qui ont moins de 1000 employés. Ils sont également beaucoup plus susceptibles d'utiliser des méthodes faciles et peu coûteuses pour obtenir un premier accès, avec près de 40 % des attaques utilisant l'intrusion du protocole d’accès distant (RDP) pour obtenir un accès initial à un réseau.

Ransomware as a Service : démographie des victimes

RaaS fermé

Les opérations RaaS fermées utilisent des groupes plus importants d'individus comme affiliés ou distributeurs, mais ils sont très sélectifs quant aux personnes qu'ils autorisent. Ces groupes peuvent avoir des dizaines d'affiliés qui mènent des attaques, mais ils sont tous contrôlés par les développeurs principaux avant d'être autorisés à participer. Les affiliés qui ne font pas preuve de performances exceptionnelles peuvent également être expulsés du groupe. Les groupes RaaS fermés s'orientent vers une échelle de sophistication plus élevée et ont donc tendance à attaquer de plus grandes entreprises en utilisant des vecteurs d'attaque plus sophistiqués.

Les vecteurs d'attaque des rançons

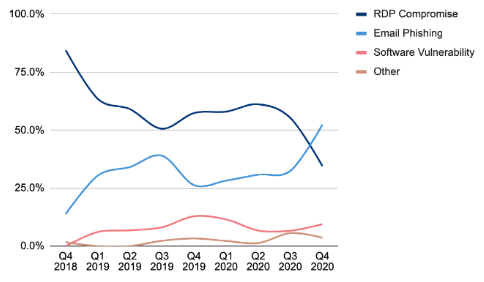

Le phishing par e-mail est le principal vecteur d'attaque

Avec la messagerie électronique au cœur des entreprises d'aujourd'hui, le phishing par e-mail est le principal vecteur d'attaque utilisé par les cybercriminels. Les campagnes de spam de masse ne constituent plus le seul problème de sécurité. Les attaques sont également devenues beaucoup plus ciblées. En fouillant les réseaux sociaux, les cybercriminels trouvent des informations sur les victimes visées et les e-mails de contact.

Selon Corveware, au 4T20, le phishing par e-mail a dépassé les RDP compromis en tant que vecteur d'attaque dominant. Contrairement aux logiciels malveillants, ces menaces possèdent des capacités qui leur permettent de proliférer furtivement à travers un réseau d'entreprises.

La quantité croissante de données d'affaires sensibles et d’identification personnelle qui est envoyée par courrier électronique signifie que le besoin de protection est élevé. Dans de nombreux pays, la conformité requiert le chiffrement de tout courrier électronique contenant des informations personnelles. Parmi les exemples de menaces par courrier électronique, nous pouvons citer :

[LIST][*]les attaques basées sur les pièces jointes : elles continuent de frapper les utilisateurs finaux. L’insertion de contenu malveillant dans les fichiers métier appropriés est la plus courante pour les attaques basées sur des pièces jointes. Les cybercriminels disposent de nombreuses options pour tirer parti de ces attaques depuis les logiciels malveillants pouvant être utilisés dans les attaques de masse, jusqu'aux charges utiles spécifiquement conçues pour une entreprise bien précise ;[*]l'usurpation par courrier électronique : elle consiste à créer des messages électroniques avec une adresse d'expéditeur falsifiée, destinée à tromper le destinataire en lui fournissant de l'argent ou des informations sensibles ;[*]le spam : c'est un e-mail non sollicité ou un courrier indésirable. Il contient généralement des publicités, mais il peut également contenir des fichiers malveillants. En quantités importantes, le spam peut amener les employés à ignorer les e-mails valides qui sont perdus dans le grand nombre de spams reçus et peuvent même entraîner un déni de service lorsque les boîtes de réception et le stockage sur serveur atteignent une capacité maximale ;[*]le relais de messagerie ouvert : c'est un serveur SMTP configuré pour permettre à quiconque d’envoyer des messages par Internet. Par le passé, le relais de courrier ouvert était la configuration par défaut de nombreux serveurs de messagerie d'entreprise. Maintenant, les relais de messagerie ouverts sont devenus impopulaires, car ils sont vulnérables aux spammeurs. En général, les relais de messagerie ouverts sur les réseaux d’entreprises sont des facteurs contribuant au volume important de...

La fin de cet article est réservée aux abonnés. Soutenez le Club Developpez.com en prenant un abonnement pour que nous puissions continuer à vous proposer des publications.