Pour réparer l'écran bleu de la mort provoqué par la mise à jour défectueuse de CrowdStrike, il suffit de redémarrer 15 fois d'affilée

Pour réparer l'écran bleu de la mort provoqué par la mise à jour défectueuse de CrowdStrike, il suffit de redémarrer 15 fois d'affiléeselon Microsoft

Microsoft a proposé plusieurs solutions à la panne mondiale qui a mis hors service des millions de machines à travers le monde, dont l'une d'elles consiste à éteindre et rallumer l'appareil jusqu'à 15 fois. L'entreprise a déclaré avoir remarqué que certaines machines virtuelles Azure sont mises à jour avec succès via l'agent CrowdStrike Falcon après plusieurs redémarrages manuels de la machine virtuelle. Microsoft a prévenu que ses clients pourraient devoir redémarrer jusqu'à 15 fois avant de réussir à restaurer leurs systèmes. La panne mondiale du 19 juillet est considérée par les experts comme la plus grande panne informatique jamais survenue.

Des entreprises du monde entier ont été confrontées le 19 juillet au redoutable écran bleu de la mort (BSOD) de Windows après une mise défectueuse de la société de cybersécurité CrowdStrike. Cette panne géante a paralysé de nombreuses entreprises de nombreux secteurs, laissant les victimes à la recherche de solutions immédiates pour satisfaire leurs clientèles et éviter des pertes financières colossales. CrowdStrike a corrigé la mise à jour à l'origine du problème, mais de nombreux systèmes sont restés hors ligne plusieurs heurs après la panne. Certaines entreprises ont eu du mal à mettre leurs systèmes à jour ensuite.

Les administrateurs informatiques ont tenté d'utiliser une première solution de contournement fournie par CrowdStrike, qui consiste à démarrer les systèmes Windows en mode sans échec et à supprimer le fichier système appelé "C00000291*.sys", qui semble lié au bogue. Ils doivent suivre les étapes suivantes :

- démarrer Windows en mode sans échec ou dans l'environnement de récupération Windows ;

- accéder au répertoire C:\NWindows\NSystem32\Ndrivers\NCrowdStrike ;

- localiser le fichier correspondant à "C-00000291*.sys" et le supprimer ;

- démarrer l'hôte.

Ces étapes obligent Windows à démarrer dans un environnement en mode sans échec où les pilotes tiers, tels que le pilote de CrowdStrike au niveau du noyau, ne peuvent pas se charger. Les administrateurs informatiques doivent alors localiser le pilote défectueux sur le disque et le supprimer. Cette solution de contournement nécessite, dans la plupart des cas, un accès physique à la machine. Et dans certains environnements, cela peut être compliqué par le chiffrement du disque (comme la technologie BitLocker Drive Encryption) ou même par l'absence de droits d'administrateur pour pouvoir supprimer le pilote défectueux.

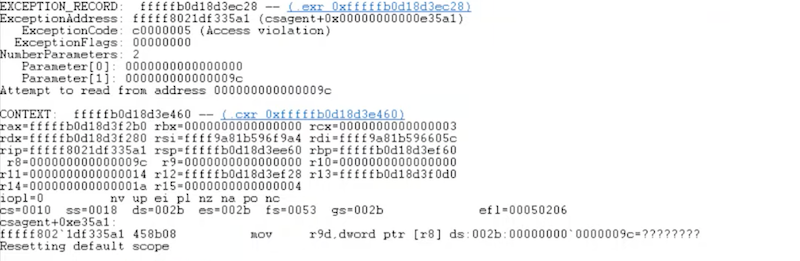

L'autre option consiste à attendre que le correctif de CrowdStrike arrive, mais il est difficile de l'obtenir. Certains administrateurs informatiques se contentent de redémarrer les machines encore et encore, en espérant que la mise à jour de CrowdStrike sera transmise par la pile réseau avant que le moteur de protection de CrowdStrike ne s'initialise et ne provoque un BSOD sur la machine. Le fait d'éteindre et de rallumer les machines semble fonctionner pour certains, avec des rapports de machines qui reviennent en ligne après avoir été redémarrées plusieurs fois. Microsoft a conseillé à ses clients d'essayer cette technique :

George Kurtz, PDG de CrowdStrike, s'est excusé pour les dommages causés par la mise à jour de CrowdStrike, mais il y a des questions sur la manière dont une telle mise à jour défectueuse a pu atteindre des millions de machines dans le monde entier. Des entreprises et des institutions du monde entier ont été mises hors service à la suite de cette panne informatique majeure. De grandes infrastructures, notamment des compagnies aériennes et ferroviaires, des banques et des médias, se sont arrêtées. Rien que dans le secteur du transport aérien, plus de 1 000 vols ont été annulés dans les premières heures de la panne.

Avant que CrowdStrike ne reconnaisse son rôle dans le crash, les entreprises et les experts en sécurité ont commencé à pointer du doigt la société, dont le logiciel est utilisé par des millions de personnes dans les entreprises pour gérer la sécurité des appareils et des serveurs. Selon le site Web de l'entreprise, CrowdStrike compte parmi ses clients près de 60 % des entreprises du classement Fortune 500 et plus de la moitié des entreprises du classement Fortune 1 000. Ses services sont déployés par huit des dix plus grandes sociétés de services financiers et par un nombre équivalent d'entreprises technologiques de premier plan.

L'entreprise est aussi très présente dans les secteurs de la santé et de l'industrie manufacturière, puisqu'elle dessert respectivement six et sept des dix premières entreprises de ces secteurs. Le retour à la normale se dessine progressivement, mais certaines explications sont encore floues. Cependant, la panne géante du 19 juillet montre que la prédominance des produits logiciels d'une seule entreprise, en l'occurrence Microsoft, peut constituer un point de faiblesse.

Cette panne mondiale souligne l’importance de la vigilance en matière de cybersécurité et de la nécessité de mettre en place des protocoles de gestion des mises à jour. Les entreprises doivent investir dans des solutions de sécurité robustes et communiquer efficacement avec leurs clients pour minimiser les perturbations en cas de défaillance du système. Elle met également en exergue la vulnérabilité des solutions basées sur le cloud, qui peuvent entraîner un effet boule de neige.

« Selon nous, les produits de cybersécurité doivent répondre à des critères de fiabilité et de sécurité plus élevés dans les déploiements des clients que les autres produits technologiques, car ils sont essentiels à la mission et activement attaqués par les adversaires », ont écrit les analystes de Goldman Sachs dans une note de recherche vendredi.

Les analystes ont ajouté : « d'une certaine manière, nous pensons que cela renforcera la barrière à l'entrée dans le secteur et la nécessité d'avoir les meilleurs protocoles de mise à jour, de panne et de service à la clientèle, ce qui favorisera en fin de compte les entreprises d'envergure ».

Source : Microsoft

Et vous ?

Quel est votre avis sur le sujet ?

Quel est votre avis sur le sujet ? Que vous inspire la panne informatique mondiale de Microsoft ? Quelles leçons doit-on en tirer ?

Que vous inspire la panne informatique mondiale de Microsoft ? Quelles leçons doit-on en tirer ? Quels sont les risques liés à la prédominance des logiciels d'une seule entreprise dans les infrastructures technologiques mondiales ?

Quels sont les risques liés à la prédominance des logiciels d'une seule entreprise dans les infrastructures technologiques mondiales ?Voir aussi

Une panne chez Microsoft provoquée par une mise à jour logicielle de CrowdStrike a des répercussions mondiales, touchant divers secteurs tels que les compagnies aériennes, les banques, les organismes de santé

Une panne chez Microsoft provoquée par une mise à jour logicielle de CrowdStrike a des répercussions mondiales, touchant divers secteurs tels que les compagnies aériennes, les banques, les organismes de santé De nombreux développeurs « n'ont pas les connaissances et les compétences essentielles pour développer efficacement des logiciels sécurisés », l'éducation et la formation sont requises, selon la Fondation Linux

De nombreux développeurs « n'ont pas les connaissances et les compétences essentielles pour développer efficacement des logiciels sécurisés », l'éducation et la formation sont requises, selon la Fondation Linux SAP AI Core : les vulnérabilités de l'IA, surnommées « SAPwned », exposent les environnements cloud et les données privées des clients, selon Wiz Research

SAP AI Core : les vulnérabilités de l'IA, surnommées « SAPwned », exposent les environnements cloud et les données privées des clients, selon Wiz Research

Vous avez lu gratuitement 453 articles depuis plus d'un an.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Soutenez le club developpez.com en souscrivant un abonnement pour que nous puissions continuer à vous proposer des publications.

Et comment savoir si ce "partenaire" a ignoré les SDP ? Une fois une panne découverte ? Parce que compter sur la "transparence et la responsabilité", c'est bien beau, mais ça n'êmpéchera pas une nouvelle catastrophe de se produire.

Et comment savoir si ce "partenaire" a ignoré les SDP ? Une fois une panne découverte ? Parce que compter sur la "transparence et la responsabilité", c'est bien beau, mais ça n'êmpéchera pas une nouvelle catastrophe de se produire.